¿Qué es la vulnerabilidad informática?

De forma sencilla esto se refiere a la debilidad que pueda tener un software o hardware. Situación que puede ser aprovechada por los atacantes para acceder a la plataforma, sistema o información sin autorización. El objetivo de estos es conseguir información de valor que pueden utilizar para chantajear o cometer fraudes exigiendo el pago de una cantidad de dinero exuberante. En la mayoría de los casos, es su propuesta a cambio de la devolución de la información o el resguardo de dichos datos.

Tener en un sistema una vulnerabilidad informática genera una serie de desventajas , que sí no se corrigen a tiempo facilitan que estos delincuentes las utilicen en nuestro contra. Por ello, uno de los objetivos de la ciberseguridad es encontrar estas debilidades. Para corregirlas posteriormente y erradicarlas o activar una solución para las mismas. De esta forma se logra mantener la seguridad de los datos informáticos.

| ¿Quieres detectar las vulnerabilidades que debes atacar tu empresa?. Aprende a detectarlas y aminorarlas con el Máster en Compliance, Ciberseguridad y Gestión de riesgos |

¿Cuáles son los tipos de vulnerabilidades informáticas que existen?

Para identificar mucho mejor cuáles son las vulnerabilidades más comunes actualmente, primero debemos mencionar sus tipos. Ya que muchos de ellos nos ayudan a comprender mejor el origen o procedencia de dichos fallos:

-

Vulnerabilidades conocidas:

Se refiere a aquellas de las que somos conscientes de que existen. Ya sea porque nuestro sistema o infraestructura es muy nuevo o porque hemos detectado fallos en nuestros equipos, dispositivos, softwares y aplicaciones. Por lo general, son aquellas que saltan mucho más a la vista.

-

Vulnerabilidades no conocidas:

Son aquellas de las que no tenemos conocimientos, que solo las detectamos cuando ya se ha producido un daño y su consecuencia está en proceso. Son las más peligrosas porque se manifiestan después de generar algún fallo. La empresa no suele estar preparada para atenderlas adecuadamente o simplemente desconoce su comportamiento. Es así como estas, son las que los ciberdelincuentes suelen utilizar para atacar a las empresas, aprovechando el factor sorpresa. Incluso pueden ser utilizados para exponer a más vulnerabilidades del sistema y crear alguna apertura para dar continuidad al ataque.

A continuación te mencionamos algunas de las vulnerabilidades informáticas más conocidas :

- Desbordamiento de buffer.

- Condición de carrera (condición de carrera).

- Inyección SQL.

- Error de formato de cadena (errores de formato de cadena).

- Denegación del servicio.

- Secuencias de comandos entre sitios (XSS).

- Ventanas engañosas (Window Spoofing).

Ejemplos de vulnerabilidades a nivel informático que debemos corregir

Es importante mencionar en este punto que las vulnerabilidades no existen por sí solas. La mayoría de las veces ocurren por algún error o fallo en el sistema, sin embargo, esta no es la única razón. El error humano que pueda cometer una persona también se puede considerar como una vulnerabilidad, en su mayoría no es malintencionado, pero pueden ser graves las consecuencias que genera. Por esta razón, te mencionaremos algunos de los ejemplos más comunes en esta área:

- Uso de contraseñas débiles.

- virus en los programas.

- Mala configuración.

- Falta de cifrado de datos.

- Uso libre de las plataformas sin autorización o sin coordinar permisos.

- HTTPS.

- Falta de autenticación para una función crítica.

- Carga y descarga de archivos peligrosos o de dudosa procedencia.

- Dependencia de entradas no confiables en una decisión de seguridad.

- Cross-site scripting y falsificación.

- Falta de gestión de recursos y equipos.

- Errores en validaciones.

- Errores.

Vulnerabilidad vs. Amenaza

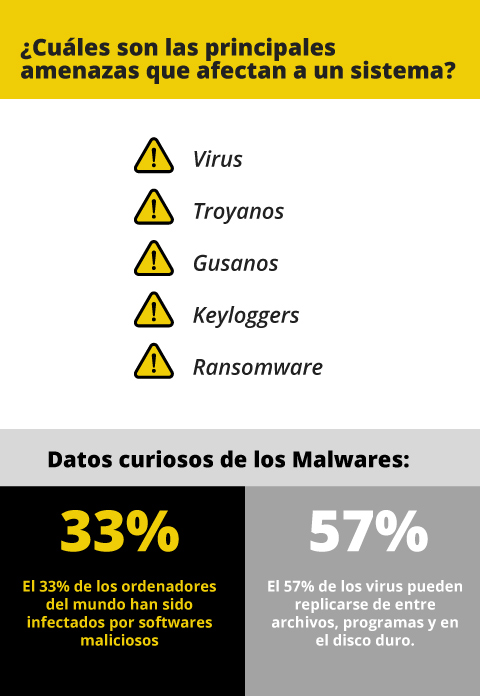

Si bien existe confusión con respecto a estos dos términos, en primer lugar, debes saber que no significan los mismos ni son sinónimos. Aún así, tienen una estrecha relación entre ambos. Dado que las vulnerabilidades son aquellos fallos que las amenazas aprovechan para realizar su cometido y pueden generar una consecuencia negativa en el sistema o equipo a infectar.

Es así como la vulnerabilidad es una necesidad a atacar ya que si no se atienden a tiempo, los ciberatacantes pueden aprovecharla para generar graves daños. En consecuencia, si procuramos eliminar las debilidades, la empresa puede garantizar que su información privada no esté en las manos equivocadas. De lo contrario, su confiabilidad, posicionamiento y prestigio en el mercado pueden verse afectados. Este es uno de los principales motivos por los que las empresas invierten en ciberseguridad para sus negocios.

| ¿Quieres saber más sobre este tema?. Continúa la lectura aquí: Principales problemas de ciberseguridad: CYBEREOP los explica |

Déjanos tu comentario

Tu opinión nos ayuda a esforzarnos más para hacer programas con altos estándares de calidad que te ayuden a mejorar profesionalmente.