La Cadena de Suministro Digital: El Eslabón Más Débil de las PYMEs

Las pequeñas y medianas empresas se enfrentan a una realidad alarmante. Los ciberdelincuentes raramente atacan sus sistemas de forma directa. En su lugar, buscan vulnerabilidades en proveedores externos menos protegidos. Esta estrategia se conoce como ataque a la cadena de suministro digital. Los proveedores de nómina representan objetivos perfectos para los hackers. Manejan datos extremadamente sensibles como números de seguridad social, cuentas bancarias y salarios.

Según expertos, los atacantes buscan código inseguro y prácticas de infraestructura débiles. Cuando comprometen un proveedor, pueden acceder potencialmente a millas de víctimas. El impacto de estos ataques puede devastar ingresos corporativos y reputación de marca. Las PYMEs latinoamericanas sufrieron más de 323,000 casos de robo de contraseñas en 2022. Los hackers utilizan credenciales robadas para obtener acceso remoto no autorizado.

El caso de OSSC México ilustra perfectamente esta amenaza. En febrero de 2025, el grupo LockBit 3.0 robó 100 GB de información confidencial. Los datos incluyen recibos de nómina, contratos laborales y reportes de recursos humanos. Las empresas afectadas incluyen Tequila Clase Azul, Sirloin Stockade y Global Gas. Este ataque compromete la seguridad financiera y personal de millas de trabajadores. Cómo los hackers usan tu proveedor de nómina para robar tu base de clientes se ha convertido en realidad.

Ataques por Proveedores Vulnerables: El Método Preferido de los Cibercriminales

Los proveedores de servicios gestionados se convirtieron en blancos apetecibles para hackers. Estas empresas supervisan la infraestructura organizativa y disponen de acceso privilegiado. Acceder a un sistema proveedor da al atacante entrada a numerosos clientes. El ataque a Ultimate Kronos Group demuestra la magnitud del problema. En diciembre de 2021, un ransomware masivo interrumpió los sistemas de nómina durante semanas.

Kronos gestiona recursos humanos para millas de empresas en Estados Unidos. El ataque afectó su solución Kronos Private Cloud y comprometió datos de clientes. Miles de empleados no recibieron sus cheques de pago a tiempo. La compañía posteriormente pagó 6 millones de dólares para resolver demandas colectivas. Este incidente ilustra cómo los ataques por proveedores vulnerables causan daños masivos y prolongados.

Los ciberdelincuentes emplean diversas tácticas para penetrar proveedores débiles. El compromiso del correo electrónico empresarial funciona excepcionalmente bien. Los atacantes envían mensajes a empleados financieros solicitando pagos o modificación de datos. Un caso real involucró empleados que no recibieron nóminas tras intrusión. Los hackers modificaron datos bancarios dentro del portal del empleado interno. La empresa no encontró brechas en sus sistemas propios. La vulnerabilidad reside en la empresa externa que gestionaba el portal.

Las cláusulas de ciberseguridad en contratos de PYMEs resultan principalmente críticas para prevención. Los contratos deben incluir lenguaje explícito de ciberseguridad que proteja frente a incidentes. Muchas organizaciones carecen de estos controles para proveedores o terceros. Esta ausencia representa una señal de alerta grave de riesgo cibernético.

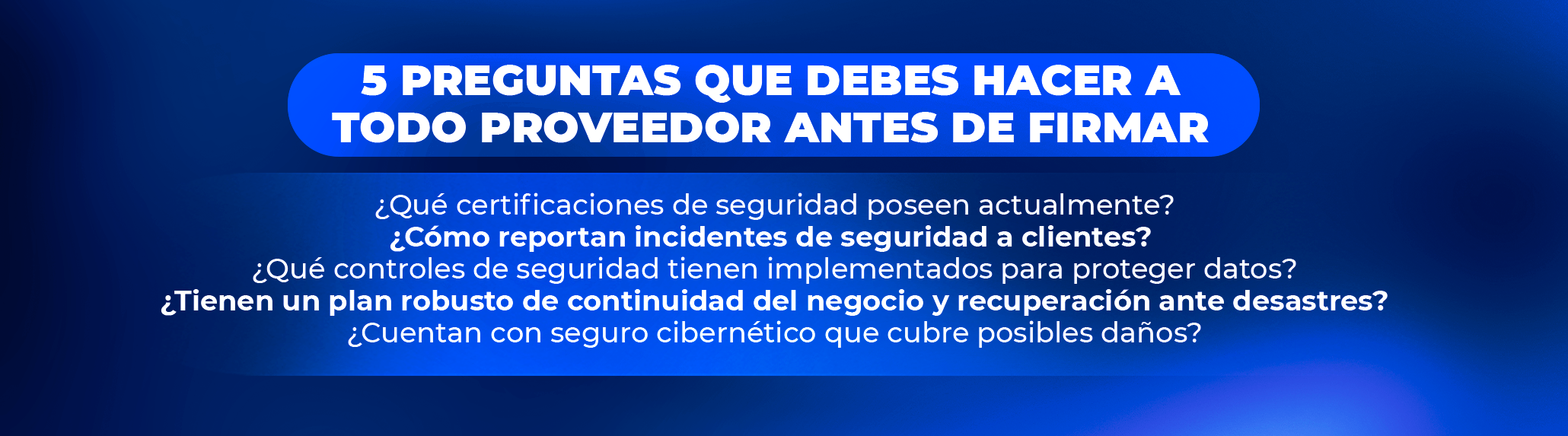

5 Preguntas que Debes Hacer a Todo Proveedor Antes de Firmar

Antes de contratar cualquier proveedor de nómina, debes realizar evaluaciones rigurosas. Las comprobaciones exhaustivas de proporcionan información de antecedentes inicial vital sobre historial de seguridad. Realice búsquedas sobre el nombre de la empresa para descubrir incidentes anteriores. Verifica ejecutivos clave y personal de ciberseguridad, incluyendo antecedentes penales.

Primera pregunta: ¿Qué certificaciones de seguridad poseen actualmente? Exige que los proveedores cumplan con estándares reconocidos como ISO 27001 o NIST. Las certificaciones garantizan la calidad en materia de seguridad de servicios críticos. Pregunta cuándo se realizó su auditoría externa más reciente.

Segunda pregunta: ¿Cómo reportan incidentes de seguridad a clientes? Especifica un plazo máximo de 48 horas para notificación de cualquier incidente. El proveedor debe tener un plan de respuesta a incidentes documentados. Ese plan debe incluir notificar a su organización sobre brechas de datos.

Tercera pregunta: ¿Qué controles de seguridad tienen implementados para proteger datos? Los proveedores deben utilizar cifrado, cortafuegos y tecnologías de seguridad avanzadas. Verifique que realicen pruebas de penetración y escaneos de vulnerabilidades regularmente. Pregunta sobre sus sistemas de detección y prevención de intrusiones.

Cuarta pregunta: ¿Tienen un plan robusto de continuidad del negocio y recuperación ante desastres? Examina cómo han gestionado interrupciones o crisis en el pasado. Los sistemas de nómina obsoletos pueden volverse vulnerables a ciberataques. Esto puede provocar filtraciones de datos y pérdidas financieras significativas.

Quinta pregunta: ¿Cuentan con seguro cibernético que cubre posibles daños? La protección financiera resulta esencial en caso de incidentes de seguridad. Examina los estados financieros y recursos del proveedor para determinar la capacidad de mantener seguridad efectiva. Averigua si realiza auditorías de seguridad internas de forma habitual.

Cómo Exigir Cláusulas de Ciberseguridad en Contratos

Los contratos con proveedores requieren cláusulas contractuales rigurosas en materia de ciberseguridad. Cada contrato debe incluir lenguaje explícito que proteja su organización frente a posibles incidentes. Aunque en el pasado esto era poco común, hoy resulta imprescindible. La gestión de contratos se ha convertido en piedra angular para proteger la integridad organizacional.

Definir requisitos de seguridad en productos y servicios contratados. Los requisitos deben ser coherentes con las políticas de seguridad de su organización. Extiende estos requisitos a proveedores, suministradores, colaboradores y socios. Determine qué información es accedida, cómo puede ser accedida y su clasificación. Asegúrese de que tras finalizar el contrato, el proveedor no pueda acceder a información sensible.

Establece responsabilidades concretas por ambas partes en materia de ciberseguridad. Defina por contrato quién controla los accesos o transforma la información sensible. Especifica quién realiza copias de seguridad y controla registros de actividad. Determine quién activa, mantiene y controla los sistemas de seguridad. Incluye canales de contacto y proceso de escalada ante incidentes.

Incluye Acuerdos de Nivel de Servicio específicos para ciberseguridad. Defina en detalle los ANS a los que algunos de los servicios contratados. Establece sanciones en caso de incumplimiento de estándares acordados. Incluye penalizaciones económicas y perjuicios por inactividad. Refleja los requisitos legales oportunos como cumplimiento del RGPD.

Exige auditorías y revisiones de seguridad periódicas. Refleja el derecho de auditoría y control sobre aspectos relevantes del acuerdo. Puedes solicitar documentación como planos de continuidad o resultados de pruebas. Defina situaciones que conllevan la finalización del contrato. Incluye cláusulas que permiten auditar la gestión de subcontratistas por el proveedor.

Garantiza cifrado y protección de datos sensibles en todo momento. Los proveedores deben implementar y documentar el cumplimiento con estándares reconocidos. Exige transparencia en políticas de seguridad como parte del acuerdo. Defina responsabilidad en caso de brecha de seguridad o pérdida de datos. Requiere que los proveedores revelen información sobre subcontratistas que manejan datos sensibles.

Blindando tu Empresa: Medidas Proactivas contra Ataques a la Cadena de Suministro

La protección contra ataques a la cadena de suministro requiere un enfoque integral. Las empresas deben adoptar tanto tecnología como buenas prácticas de seguridad. La verificación rigurosa de proveedores resulta esencial para la prevención. Evalúa rigurosamente a proveedores y exígeles cumplen con altos estándares de seguridad.

Implementa sistemas avanzados de detección de intrusiones y monitoreo continuo. Estos sistemas ayudan a identificar comportamientos anómalos en la red rápidamente. Incluso si el ataque proviene de una fuente confiable, la vigilancia detecta actividades sospechosas. La monitorización constante de la red reduce significativamente el tiempo de detección.

Adopta un enfoque de Arquitectura de Confianza Cero en lugar de asumir seguridad inherente. Cada transacción y acceso debe ser validado rigurosamente sin excepciones. No asuma que las actualizaciones o proveedores son inherentemente seguros. Este principio se aplica especialmente a proveedores de nómina y contabilidad.

La formación de empleados en ciberseguridad resulta fundamental para reducir riesgos. Los empleados deben ser conscientes de las amenazas y saber identificarlas. El 95% de los ataques cibernéticos ocurren por errores humanos. Los programas de formación regulares incluyen simulaciones de phishing y talleres sobre buenas prácticas.

Mantén todos los sistemas y software actualizados para proteger contra vulnerabilidades conocidas. Realice copias de seguridad regulares de todos los datos importantes. Almacénalas de manera segura en ubicaciones separadas de la red principal. Desarrolla y mantén un plan de respuesta a incidentes actualizado. Si un ransomware encripta tus datos hoy, tu equipo debe saber qué hacer inmediatamente.

Preguntas frecuentes

¿Qué técnica utilizan los ciberdelincuentes para engañar a las personas y obtener información confidencial a través de correos electrónicos falsificados?

Los ciberdelincuentes utilizan principalmente la técnica del phishing, que consiste en enviar correos electrónicos que aparentan ser de empresas, instituciones o personas legítimas con el fin de engañar al receptor. Estos mensajes suelen incluir enlaces o archivos adjuntos que dirigen a sitios falsos o instalan software malicioso, logrando que la víctima entregue voluntariamente información confidencial como contraseñas, datos bancarios o credenciales corporativas.

¿Qué es el phishing y por qué representa un riesgo tan alto?

El phishing es un tipo de ataque de ingeniería social basado en la suplantación de identidad digital. Representa un riesgo elevado porque no ataca directamente a los sistemas, sino al comportamiento humano, aprovechando la confianza, el miedo o la urgencia. Al parecer mensajes legítimos, muchas personas no detectan el fraude y facilitan datos sensibles sin darse cuenta.

¿Qué tipo de ataque utiliza sitios web falsificados para robar información confidencial como nombres de usuario y contraseñas?

Este tipo de ataque se conoce como phishing basado en sitios web falsificados o spoofing web. En este método, los atacantes crean páginas casi idénticas a las originales para que el usuario introduzca sus datos creyendo que se encuentra en un sitio seguro. Toda la información ingresada es capturada por los ciberdelincuentes.

¿Cómo se llama cuando clonan una página web para engañar a los usuarios?

Cuando los atacantes copian el diseño, la estructura y el contenido de un sitio legítimo para crear uno falso, esta práctica se denomina clonación de páginas web o website cloning. El objetivo es que el usuario no note diferencias visuales y confíe plenamente en el sitio clonado.

¿Por qué los correos de phishing parecen tan reales y convincentes?

Los correos de phishing son convincentes porque los atacantes copian logotipos, firmas, estilos de escritura y formatos de comunicación reales. Además, suelen usar información contextual como el nombre de la empresa o del usuario, lo que reduce las sospechas y aumenta la probabilidad de que la víctima actúe sin verificar la autenticidad del mensaje.

¿Cuál es la diferencia entre phishing y spear phishing?

La diferencia principal es el nivel de personalización. El phishing tradicional se envía de forma masiva a muchas personas, mientras que el spear phishing está dirigido a individuos o empresas específicas. En el spear phishing, los mensajes contienen información personalizada, lo que los hace mucho más difíciles de detectar y más peligrosos.

¿Cómo se relaciona la ingeniería social con el phishing?

La ingeniería social es la base del phishing, ya que se centra en manipular psicológicamente a las personas. Los atacantes utilizan técnicas como la urgencia, el miedo o la autoridad para presionar a la víctima y lograr que actúe rápidamente, sin analizar si el mensaje o el sitio web es auténtico.

¿Qué señales pueden indicar que un sitio web es falso o clonado?

Algunas señales comunes incluyen direcciones web ligeramente diferentes al dominio original, errores gramaticales, solicitudes inesperadas de información sensible y enlaces que no coinciden con el texto visible. Aunque algunos sitios clonados son muy sofisticados, estos pequeños detalles pueden ayudar a identificar el fraude.

¿Qué consecuencias puede tener caer en un ataque de phishing o clonación web?

Las consecuencias pueden ser graves, tanto a nivel personal como empresarial. Pueden incluir robo de identidad, pérdidas económicas, acceso no autorizado a cuentas, filtración de datos sensibles y daños a la reputación. En el caso de empresas, también pueden derivar en sanciones legales y pérdida de confianza de los clientes.

¿Cómo se puede prevenir el phishing y la clonación de páginas web?

La prevención se basa en la educación digital y en buenas prácticas de seguridad. Verificar siempre el remitente de los correos, no hacer clic en enlaces sospechosos, comprobar la dirección web antes de introducir datos y utilizar autenticación multifactor son medidas clave para reducir el riesgo y proteger la información confidencial.

Déjanos tu comentario

Tu opinión nos ayuda a esforzarnos más para hacer programas con altos estándares de calidad que te ayuden a mejorar profesionalmente.