Cómo un Hacker Entró por el Sistema de Cafeteras Inteligentes de una Multinacional

Las grandes empresas blindan servidores, pero ignoran dispositivos IoT operativos. Sensores de almacén, cámaras de seguridad, sistemas HVAC e incluso cafeteras quedan desprotegidas. Estos "objetos olvidados" se convierten en puertas traseras silenciosas para los atacantes. Investigadores de seguridad de Avast demostraron cómo hackear cafeteras inteligentes completamente. El equipo de seguridad logró instalar firmware malicioso remotamente en modelos de la marca Smarter. Transformaron la cafetera en una máquina de ransomware funcional verificada.

Este escenario realista podría extrapolarse a un contexto multinacional: un atacante compromete una cafetera inteligente en la sala ejecutiva. Utiliza el dispositivo como portal de acceso a toda la red corporativa. Lo más peligroso: aprovechó configuración predeterminada insegura sin autenticación robusta. La cafetera venía con Wi-Fi de conexión inmediata sin contraseña requerida. No requería credenciales para conectarse por protocolo de comunicación inalámbrico. Los investigadores cargaron código malicioso sin esfuerzo alguno documentado.

En investigaciones reales, hackers hicieron que la placa se sobrecalentara potencialmente. Causaron que agua hirviendo cayera sobre el quemador innecesariamente. Lograron que enviara mensajes de rescate exigiendo pagos mediante interfaz física. La puerta estaba completamente abierta a los ciberdelincuentes sin defensa alguna.

En un entorno multinacional, el riesgo se multiplica exponencialmente de manera documentada. Una cafetera comprometida en la sala de descanso ejecutiva accede a toda red. Los hackers capturan correos electrónicos, datos de pago, información de clientes confidencial. El sistema de seguridad queda completamente expuesto a penetración. Las cámaras de vigilancia pueden ser monitoreadas remotamente sin restricción. Los servidores HVAC proporcionan acceso a sistemas industriales críticos inmediatamente. Un dispositivo "insignificante" se convierte en el eslabón más débil.

Top 10 Dispositivos IoT de Alto Riesgo en Ambientes Corporativos

1. Cafeteras Inteligentes: Conectadas sin autenticación robusta, facilitan acceso de red inmediato.

2. Sistemas HVAC Inteligentes: Controlan climatización de edificios, acceso a infraestructura crítica.

3. Cámaras de Seguridad Conectadas: Transmiten video en tiempo real, espionaje potencial masivo.

4. Sensores de Almacén y Logística: Monitorizan inventario, movimientos de personal y activos valiosos.

5. Impresoras de Red Inteligentes: Almacenan documentos sensibles, credenciales de usuarios.

6. Enclufes y Regletas Inteligentes: Controlan energía, pueden apagar sistemas críticos remotamente.

7. Sistemas de Control de Acceso: Tarjetas RFID, cerraduras digitales, gestión de entrada.

8. Dispositivos Wearables Corporativos: Rastrean ubicación de empleados, datos de salud sensibles.

9. Sensores Ambientales IoT: Monitorean temperatura, humedad, presión en instalaciones.

10. Sistemas de Videoconferencia: Equipos de reuniones inteligentes con micrófono y cámara integrados.

Cada uno de estos dispositivos representa una superficie de ataque potencial exponencial. Los atacantes necesitan comprometer solo uno. Acceso garantizado a toda la red corporativa se obtiene rápidamente. Las capacidades computacionales limitadas hacen imposible cifrados complejos. Actualizaciones de seguridad casi nunca se implementan correctamente. Credenciales predeterminadas permanecen sin cambios meses o años. Los dispositivos IoT operan invisibles, sin supervisión ni auditoría continua.

Ciberseguridad en Dispositivos IoT: Por Qué Las Multinacionales Están Vulnerables

La Ciberseguridad en dispositivos IoT representa un desafío extraordinario para corporaciones modernas. Las redes empresariales conectan miles de dispositivos heterogéneos simultáneamente. Cada uno tiene diferentes sistemas operativos y protocolos específicos de comunicación. Aplicar controles uniformes resulta prácticamente imposible en escala.

Los fabricantes priorizan funcionalidad sobre seguridad en dispositivos IoT. Llegan al mercado rápidamente sin parches de vulnerabilidades implementados. El software nunca se actualiza automáticamente después de la instalación. Los puertos permanecen innecesariamente abiertos para comunicación indefinida. Métodos de autenticación débiles permiten acceso trivial a cualquier atacante.

Las multinacionales enfrentan un problema de escalabilidad catastrófico en Ciberseguridad. Monitorear miles de dispositivos continuamente requiere infraestructura masiva. Los sistemas de seguridad tradicionales no escalan a redes IoT distribuidas geográficamente. Los atacantes necesitan explotar una sola vulnerabilidad para penetrar completamente. Una cafetera sin protección equivale a un servidor de datos expuesto directamente.

Además, los dispositivos IoT operan frecuentemente en redes heredadas obsoletas. Integración con sistemas antiguos crea brechas de seguridad adicionales inesperadas. Los equipos de seguridad desconocen incluso cuántos dispositivos existen realmente. El inventario de activos nunca se mantiene actualizado correctamente en corporaciones.

Cómo Segmentar Redes para Aislar Dispositivos No Críticos de Sistemas Vitales

La segmentación de red emerge como la estrategia defensiva más efectiva disponible. Divide la red corporativa en múltiples segmentos independientes aislados. Cada zona tiene políticas de acceso específicas y restricciones definidas explícitamente. Los dispositivos IoT se colocan en segmentos dedicados separados de servidores críticos.

Segmentación Física: Utilizar switches, routers y firewalls dedicados únicamente. Separa completamente el tráfico de redes mediante hardware independiente. Cada segmento opera como una red autónoma completamente aislada.

Segmentación Lógica mediante VLANs: Implementar redes virtuales dentro de infraestructura compartida. Permite separar tráfico sin hardware adicional costoso. Las VLANs crean límites virtuales entre diferentes tipos de dispositivos.

Microsegmentación: Control de tráfico a nivel específico de máquina individual. Define reglas granulares que especifican exactamente qué dispositivos comunican. Cada flujo de datos requiere autorización explícita previa.

Implementación Práctica para IoT: Crear una VLAN dedicada exclusivamente para dispositivos inteligentes. Instalar firewalls internos entre segmento IoT y sistemas críticos. Configurar reglas que permitan tráfico mínimo estrictamente necesario. Monitorear continuamente cualquier comunicación inusual entre segmentos.

Beneficios Inmediatos de Segmentación: Si un dispositivo IoT resulta comprometido, el daño permanece aislado. El malware no puede propagarse lateralmente a otros sistemas. Los atacantes quedan confinados dentro del segmento IoT únicamente. Sistemas financieros y operacionales permanecen completamente protegidos. Tiempos de detención operacional se reducen dramáticamente en caso de incidente.

Caso Empresarial Real: Una corporación energética separó su red de videovigilancia IP. Cualquier comunicación anómala hacia sistemas SCADA se detecta instantáneamente. Tráfico que nunca debió existir genera alertas automáticas inmediatamente. En redes no segmentadas, este ataque pasaría completamente desapercibido indefinidamente.

Auditoría de Ciberseguridad: Protegiendo Sistemas IoT sin Interrumpir Operaciones

La Auditoría de Ciberseguridad en dispositivos IoT requiere metodología especializada diferente. Los enfoques tradicionales OWASP funcionan parcialmente pero resultan insuficientes aquí. Cada dispositivo IoT posee un ecosistema completamente único y diferenciado. Hardware, firmware, software y aplicaciones móviles requieren análisis separados profundos.

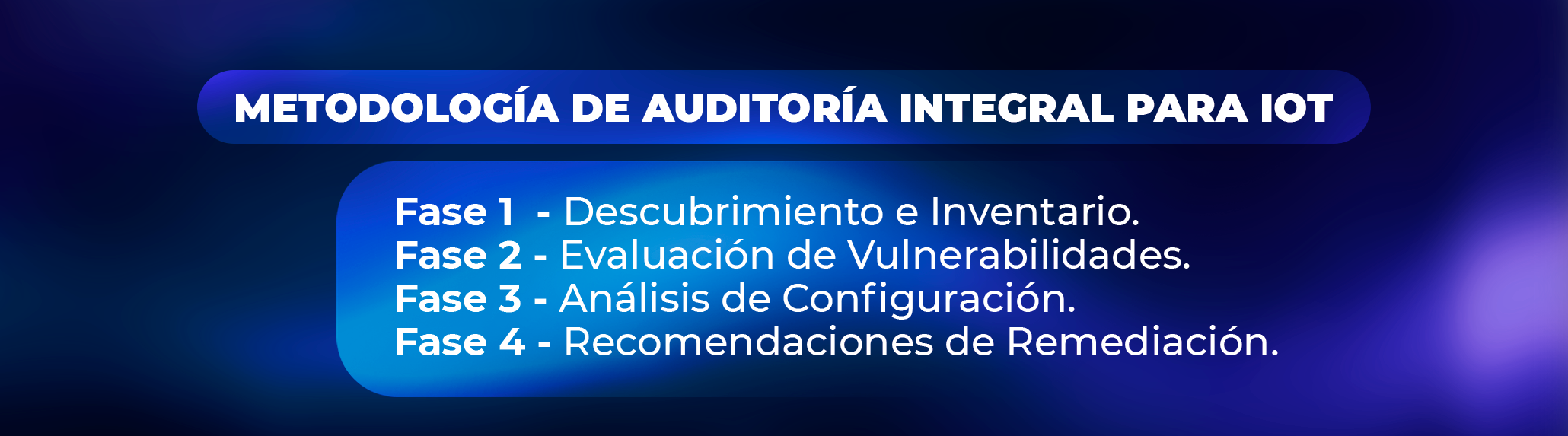

Metodología de Auditoría Integral para IoT

Fase 1 - Descubrimiento e Inventario: Mapear completamente todos los dispositivos conectados. Identificar fabricantes, modelos, versiones firmware instaladas. Clasificar dispositivos por criticidad y exposición a riesgos. Documentar todas las conexiones de red existentes.

Fase 2 - Evaluación de Vulnerabilidades: Ejecutar pruebas de penetración especializadas en IoT. Analizar protocolos de comunicación para debilidades detectables. Revisar código binario mediante ingeniería inversa cuidadosamente. Pruebas de stress en capacidades de procesamiento limitadas del dispositivo.

Fase 3 - Análisis de Configuración: Verificar contraseñas predeterminadas sin cambios. Examinar permisos de usuario mal configurados. Revisar políticas de actualizaciones automáticas ausentes. Confirmar cifrado de datos en tránsito y en reposo.

Fase 4 - Recomendaciones de Remediación: Priorizar vulnerabilidades por impacto potencial real. Crear plan de parcheo con ventanas mantenimiento. Implementar segmentación de red según criticidad. Automatizar con IA tareas de monitoreo continuo posteriores.

La automatización con IA acelera significativamente auditorías exhaustivas. Sistemas expertos analizan patrones que humanos nunca detectarían manualmente. Machine learning identifica comportamientos anómalos en tiempo real continuamente. Los algoritmos aprenden configuraciones seguras versus inseguras comparativamente.

Automatizar con IA: Aumentando Productividad en Auditorías de IoT

La inteligencia artificial transforma completamente cómo ejecutamos auditorías de Ciberseguridad. **Automatizar con IA** reduce tiempos de auditoría de meses a semanas fácilmente. Los sistemas expertos emulamos decisiones de auditores humanos expertos instantáneamente.

Aplicaciones Directas de IA en Auditoría

- Scanning Automático de Vulnerabilidades: Sistemas de IA analizan miles de dispositivos simultáneamente. Descubren debilidades que auditors humanos tardarían años identificando. Generan reportes prioritizados por severidad automáticamente.

- Detección de Anomalías: Machine learning establece patrones basales normales comportamiento. Identifica desviaciones inusuales indicando potencial compromiso. Alertas inmediatas permiten respuesta rápida conteniendo incidentes.

- Análisis Predictivo: IA predice cuáles vulnerabilidades serán explotadas próximamente. Anticipa patrones de ataque basado en inteligencia de amenazas. Permite defensa proactiva antes que ocurran incidentes reales.

La mayor productividad con IA significa auditores humanos se enfocam en decisiones estratégicas. Tareas repetitivas y análisis de datos masivos automatizadas completamente. Los profesionales ganan tiempo para análisis profundo de vulnerabilidades complejas. Mejora significativa en eficiencia operacional sin sacrificar calidad auditoría.

Asistente Personal con Inteligencia Artificial: Revolucionando la Gestión de Riesgos

Un Asistente Personal con Inteligencia Artificial transforma radicalmente gestión Ciberseguridad. Sistemas de IA actúan como consultores expertos disponibles 24/7 constantemente. Responden preguntas, sugieren soluciones, generan reportes automatizado continuamente.

Funcionalidades del Asistente IA en Ciberseguridad

- Monitoreo Continuo: Supervisa todos los dispositivos IoT sin intervención humana. Genera alertas instantáneamente cuando detecta actividad sospechosa. Registra eventos para auditoría futura y análisis histórico completo.

- Generación de Reportes: Crea documentos de auditoría automáticamente con formato profesional. Resume hallazgos principales en lenguaje ejecutivo comprensible. Proporciona recomendaciones priorizadas según nivel riesgo específico.

- Recomendaciones Personalizadas: Sugiere soluciones adaptadas a ambiente corporativo específico. Considera restricciones operacionales, presupuesto disponible, timeline implementación. Aprende de decisiones previas mejorando sugerencias continuamente.

Protegiendo la Multinacional Desde la Cafetera

Los dispositivos IoT conectados sin vigilancia representan amenaza existencial real. Una simple cafetera inteligente proporciona acceso a infraestructura corporativa completa. La Ciberseguridad en dispositivos IoT requiere enfoque integral multifacético coordinado. Segmentación de red aísla amenazas potenciales efectivamente. Auditoría de Ciberseguridad continua identifica vulnerabilidades antes explotación. Automatizar con IA acelera detección y respuesta dramáticamente. Un Asistente Personal con Inteligencia Artificial mantiene vigilancia constante incansable. Mayor productividad con IA significa más tiempo para decisiones estratégicas. Las multinacionales deben actuar inmediatamente implementando estas protecciones hoy. El próximo ataque podría venir precisamente de donde menos se espera.

Preguntas frecuentes

¿Cuáles son los 3 tipos de hacker?

Los tres tipos principales de hacker son el hacker de sombrero blanco, el hacker de sombrero negro y el hacker de sombrero gris. El hacker de sombrero blanco trabaja de forma legal y autorizada ayudando a empresas y organizaciones a detectar vulnerabilidades. El hacker de sombrero negro actúa con fines maliciosos, buscando robar datos, extorsionar o causar daños. El hacker de sombrero gris se sitúa en un punto intermedio, ya que puede encontrar fallos sin permiso previo, aunque no siempre tenga intención criminal directa.

¿Qué diferencia existe entre un hacker ético y un hacker criminal?

La diferencia fundamental está en la intención y en la legalidad de sus acciones. Un hacker ético realiza pruebas con autorización para mejorar la seguridad de un sistema. En cambio, un hacker criminal accede sin permiso con el objetivo de obtener beneficios económicos, información confidencial o generar caos digital. Aunque ambos pueden tener conocimientos similares, el uso de esas habilidades es completamente distinto.

¿Los hackers son siempre ingenieros en sistemas?

No necesariamente. Muchos hackers tienen formación en ingeniería informática o sistemas, pero otros son autodidactas que aprendieron programación y redes por cuenta propia. El hacking depende más del conocimiento técnico y la experiencia práctica que de un título universitario específico. Existen profesionales certificados en ciberseguridad que trabajan legalmente, pero también personas que desarrollaron habilidades avanzadas fuera del ámbito académico tradicional.

¿Cuáles son algunos casos famosos de hackeo?

Algunos casos conocidos incluyen el ataque de ransomware WannaCry en 2017, que afectó a cientos de miles de computadoras en todo el mundo, el ataque a Sony Pictures en 2014 donde se filtraron correos y documentos internos, y el incidente de 2020 en Twitter donde cuentas verificadas fueron utilizadas para promover estafas con criptomonedas. Estos eventos demostraron el impacto global que puede tener un ataque informático.

¿Qué grandes empresas han sido hackeadas?

Diversas empresas reconocidas internacionalmente han sido víctimas de ataques informáticos. Compañías tecnológicas, estudios de entretenimiento, bancos y plataformas digitales han sufrido filtraciones de datos. Incluso organizaciones con grandes presupuestos de seguridad han experimentado vulnerabilidades, lo que demuestra que ninguna infraestructura conectada a Internet está completamente exenta de riesgos.

¿Cómo logran los hackers infiltrarse en grandes compañías?

Los hackers suelen aprovechar vulnerabilidades en software desactualizado, contraseñas débiles, errores humanos o dispositivos mal configurados. También utilizan técnicas de ingeniería social para engañar a empleados y obtener credenciales. En muchos casos, el punto de entrada no es el servidor principal, sino un dispositivo menos protegido dentro de la red.

¿Qué es el ransomware y por qué es tan peligroso?

El ransomware es un tipo de software malicioso que bloquea o cifra la información de un sistema y exige un pago para restaurarla. Es peligroso porque puede paralizar operaciones completas de empresas, hospitales o instituciones gubernamentales. Además del impacto económico, también puede afectar la reputación y la confianza del público.

¿Puede una pequeña empresa ser víctima de hackers?

Sí, las pequeñas y medianas empresas también son objetivos frecuentes. A veces los atacantes consideran que estas organizaciones tienen menos medidas de seguridad que las grandes corporaciones. Un ataque puede causar pérdidas financieras importantes y afectar seriamente la continuidad del negocio.

¿Cómo pueden las empresas protegerse contra hackeos?

Las empresas pueden implementar autenticación multifactor, actualizar regularmente sus sistemas, segmentar redes internas y capacitar a su personal en buenas prácticas de seguridad. La prevención incluye tanto tecnología como educación, ya que muchos ataques comienzan con errores humanos como hacer clic en enlaces maliciosos.

¿Es posible convertirse en hacker de manera legal?

Sí, es posible convertirse en hacker ético o especialista en ciberseguridad de forma completamente legal. Existen certificaciones profesionales, programas universitarios y cursos especializados que enseñan cómo detectar vulnerabilidades sin infringir la ley. La demanda de expertos en seguridad informática continúa creciendo debido al aumento constante de amenazas digitales.

Déjanos tu comentario

Tu opinión nos ayuda a esforzarnos más para hacer programas con altos estándares de calidad que te ayuden a mejorar profesionalmente.