¿Qué es un plan de gestión de riesgos?

Cuando estamos realizando un proyecto, es necesario que organicemos todos los detalles del mismo. Es necesario un plan de gestión de riesgos de una empresa para garantizar que se puedan alcanzar las metas en el futuro. Siendo un proceso donde se prevén todos los posibles inconvenientes para realizar un protocolo de acción. En él, se establecen todos los riesgos además de las acciones a realizar y las alternativas adecuadas.

Es un documento realizado por el equipo a cargo de liderar proyectos o en su defecto un gerente de proyecto. Cabe destacar que la finalidad del mismo es otorgar a las empresas una solución a tiempo, que aminore las amenazas y pérdidas que puedan surgir. Por lo tanto, es un estudio minucioso y bien estructurado, con el propósito de considerar alternativas favorables ante situaciones futuras de riesgo .

¿Por qué es tan importante?

Cualquier negocio debe estar al tanto de los cambios y movimientos del mercado, puesto que debe adaptarse a las oportunidades del futuro. Del mismo modo, los proyectos surgen, ya sea a través de una colaboración o respondiendo a un evento y cada paso a seguir debe estar bien planificado.

No obstante, igual que nacen las oportunidades también surgen las amenazas. Estas incidencias si son identificadas a tiempo, facilitan el encontrar la respuesta más beneficiosa entre todas las alternativas. Es una estrategia de valor para cuantificar la efectividad de una propuesta antes de tomar una decisión. Ya que permite que se trabaje en función de un alto rendimiento, de calidad e inversión.

Por lo tanto, un equipo o persona especializada en este área tiene un papel destacado en la realización y ejecución del proyecto. Se convierte en una inversión para las empresas ante los cambios que se producen en el mercado. Como resultado de la digitalización y la transformación digital, son estos los factores que los ejecutivos deben estudiar para adaptarse y progresar.

Solo con una buena planificación se puede determinar el camino estratégico evitando deambular indefinidamente por todas las rutas. Por esta razón, contribuye en gran medida en la planificación, coordinación, administración, supervisión y evaluación de los procesos.

Tipos de riesgos

Antes de programar una acción es necesario que, en primer lugar, conozcamos los tipos de riesgos potenciales que pueden producirse. Esto es muy importante, porque solo así se escogerán de forma eficiente los pasos a seguir. Es por ello que, el objetivo del plan de gestión de riesgos es mejorar la efectividad y disminuir el margen de error.

Entre los tipos de riesgos a nivel financiero más comunes tenemos:

1. Riesgo de mercado:

Se refiere a las consecuencias que puede generar la variación del valor de un activo en comparación con el precio de mercado. Los cuales al ser muy abruptos se convierten en un riesgo para la empresa.

2. Riesgo de crédito:

Son aquellas pérdidas que debe asumir la contraparte y pueden ser previstas o imprevistas. Por lo general, se dan en los préstamos, ventas por plazos, hipotecas, créditos, entre otros.

3. Riesgo de liquidación:

Ocurre cuando no se tiene un control de la previsión de la cantidad de dinero necesario a corto, mediano y largo plazo. En necesario mantener un orden completo de la entrada, salida y gestión del efectivo a utilizar.

4. Riesgo operativo:

Se trata de las consecuencias e incluso pérdidas por afrontar debido a errores e inconvenientes no previstos ni controlados a tiempo. Asimismo, las causas pueden ser las siguientes:

-

- Ineficiencia en el personal.

- Mala gestión.

- Fallas en los equipos e informaciones.

- Situaciones externas.

¿Cómo puedo identificar un riesgo?

Al determinar los aspectos que influyen en el estudio de gestión de riesgos, es necesario evaluar todos los escenarios. Incluso mucho más allá de los riesgos anteriormente mencionados. A continuación, presentamos los patrones para identificar un riesgo:

Riesgos que son negativos:

Afectan en los costos, presupuestos, calidad, rendimiento o planificación.

Riesgos que no tienen garantía:

No es un acuerdo o no está confirmado.

Riesgos que se producen por cambios imprevistos:

Que no se evaluaron al inicio.

Riesgos ocasionados por retrasos o cancelación de proyectos:

Anulan la efectividad o inversión.

Riesgos que podrían ser un cambio positivo:

Pero al no estar previsto igual se debe considerar un riesgo, por no evaluar el impacto del mismo.

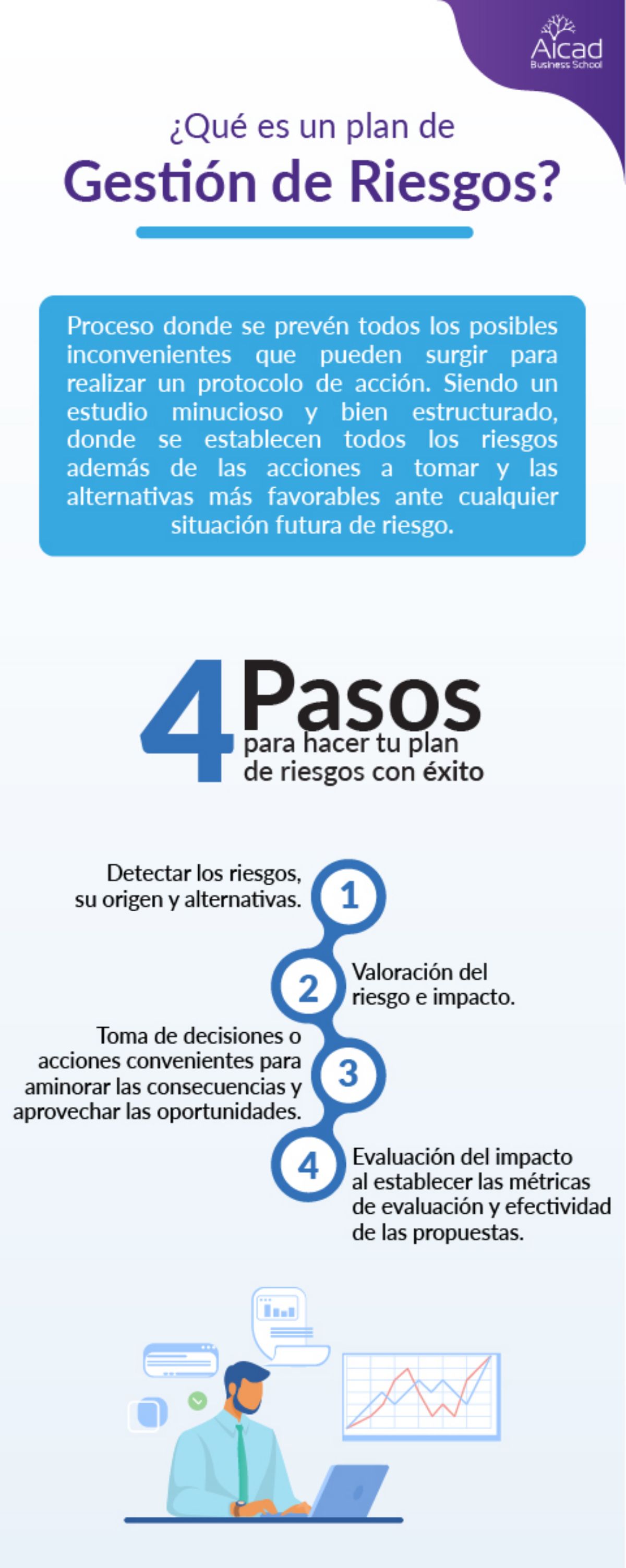

Top 4 Pasos para hacer tu plan de gestión de riesgos

Para ejecutar un proyecto es necesario que el objetivo sea siempre conseguir todos los logros propuestos. De esta manera, se puede garantizar cuando estas apto para realizar tu plan y valorar la efectividad del mismo. A continuación te explicamos cómo hacer un plan de gestión de riesgos:

1. Detectar los riesgos:

Identificar los riesgos que pueden afectar de forma negativa o positiva. Para ello, debemos estudiar todos los procedimientos, futuros cambios e inconvenientes. Asimismo, todo esto es importante determinarlo después de realizar el proyecto, así se tendrá una perspectiva completa de la situación. Así podremos elegir las alternativas adecuadas para afrontarlos.

2. Valoración del riesgo:

Al visualizar todos los puntos de vista podremos describir el origen y efecto de los riesgos. De esta forma se puede verificar la efectividad de nuestro plan de acción y su viabilidad. Evaluando las propuestas y sus probabilidades de éxito, las cuales no pueden ser subjetivas ni basadas en resultados anteriores. Se debe procurar que la inversión no esté completamente comprometida.

3. Toma de decisiones y acciones:

Una vez realizado el estudio se pueden tomar decisiones estratégicas para aminorar o eliminar el riesgo. Existen diferentes acciones, entre las más comunes se encuentran:

-

- Evitar el riego.

- Traspasar o compensar el valor del riesgo.

- Aminorar su impacto si es negativo o potenciarlo si es positivo, estudiando las soluciones que no afecten a las pérdidas.

- Asumir las consecuencias y afrontar la situación, se aplica cuando las tres anteriores no son una opción adecuada.

4. Evaluación del impacto:

Calcular el costo del riesgo y el plan de acción del mismo. De igual forma podremos verificar lo que funcionó y lo que se debe mejorar en el futuro, haciendo una previsión en el momento de realizar la estimación del costo total del proyecto.

Déjanos tu comentario

Tu opinión nos ayuda a esforzarnos más para hacer programas con altos estándares de calidad que te ayuden a mejorar profesionalmente.